Cómo recopilar usuarios de forma masiva en la Red (VIDEO)

Miguel Guerra León

Asesor dedicado a la Seguridad Informática, Hacking, TIC y Marketing Corporativo.Recopilar información mediante fuentes abiertas (técnica OSINT) es un método que ayuda a distintas tipos de investigación, ya sea que se necesite analizar a una agrupación, temática, perfil u objetivo. Para este tipo de búsqueda existen diversos programas de pago y gratuitos.

La “búsqueda manual” de perfiles en la Red es primordial al inicio de toda investigación, sin embargo, saber utilizar programas que hagan una búsqueda automática es una ventaja para encontrar información en sitios de la DeepWeb o espacios previamente configurados, la finalidad será tener un panorama más amplio de la problemática que se investiga.

Importancia & Características

Este tipo de herramientas se recomienda en el trabajo de las Fuerzas y Cuerpos de Seguridad, en Auditorías de Seguridad para analizar perfiles y en áreas de Recursos Humanos que desean saber más de sus colaboradores. Con ello se puede lograr búsquedas en miles de perfiles y decenas de plataformas, incluido motores de búsqueda y servicios de la Internet y la Darknet, así como el seguimiento de la actividad de centenas de perfiles.

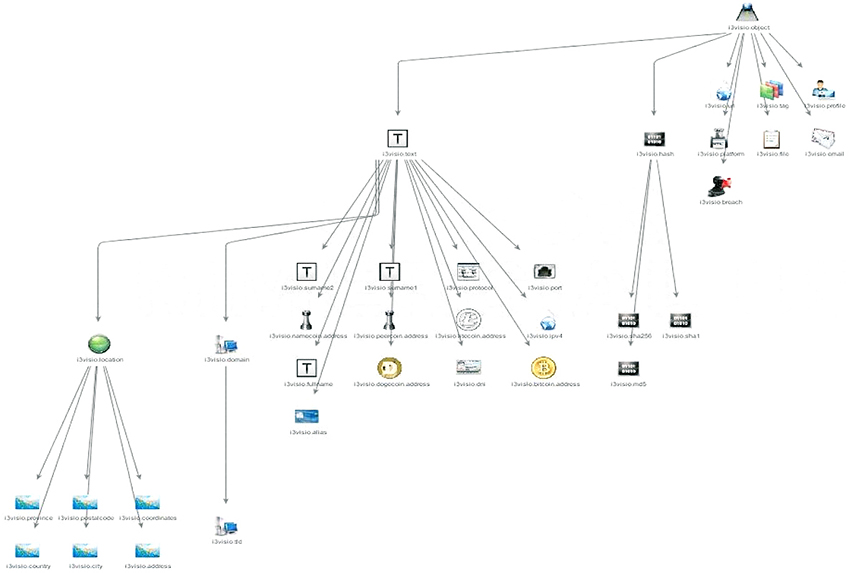

Entre sus múltiples características está hallar direcciones de correo electrónico, dominios URL, direcciones IPv4, números telefónicos y DNI, criptomonedas como Bitcoin, Litecoin, Peercoin, Dogecoin, y códigos Hashes –algoritmos que pertenecen a un texto, contraseña o archivo– como: MD5, SHA1, SHA256. Asimismo, permite la configuración personalizada de búsquedas explícitas.

Método y Proceso

La recopilación de información es un método muy útil para organizaciones y unidades especializadas, las mismas que siguen un proceso para obtener datos, organizarlos, procesarlos, analizarlos y posteriormente, generar información relevante, veraz y oportuna de un caso en concreto.

A continuación se realizará una demostración que se centra en conocer espacios (perfiles) de organizaciones que en su momento han generado debate, estamos hablamos del Comité Nacional de Reconstrucción (CONARE) – SUTEP, el PCP Base Mantaro Rojo, la agrupación Puka Llacta (Pueblo Rojo) y el movimiento Inkarrislam, cuatro movimientos que han sido cuestionados en diversas publicaciones, por ejemplo, se lee la cercanía de CONARE con la agrupación MOVADEF, el radicalismo en el discurso de Mantaro Rojo, la posición adversa del movimiento Puka Llacta al Estado y como es financiada por Irán la facción Chiita llamada Inkarrislam.

El objetivo de emplear las herramientas cibernéticas es para agilizar el proceso de reconocer identidades virtuales a partir de información que se recolecta en una investigación. En donde la finalidad es tener una herramienta de investigación para generar respuestas a las necesidades concretas de los analistas.

Fuentes de noticias:

http://larepublica.pe/politica/1071131-el-informante-al-movadef-con-carino

https://prezi.com/yhiotmmf1obr/terrorismo/

http://elbuho.pe/2017/07/12/maestros-rojos-cusco/

https://diariocorreo.pe/ciudad/sendero-luminoso-ong-denuncia-que-grupos-adoctrinan-ninos-en-escuelas-fotos-782211/

http://www.cedema.org/ver.php?id=3756

Si están interesados en conocer o identificar sobre estos temas pueden escribir a miguelguerraleon@protonmail.com.

Consultas & asesorías

www.elhackerbueno.com

…

Disclaimer:

El autor no se responsabiliza de las opiniones vertidas en los comentarios. Este artículo no pretende ser un manual, ni vulneró la seguridad de ninguna persona o empresa. Los usuarios asumirán su responsabilidad frente a cualquier daño o perjuicio que cometan.

Más procrastinación