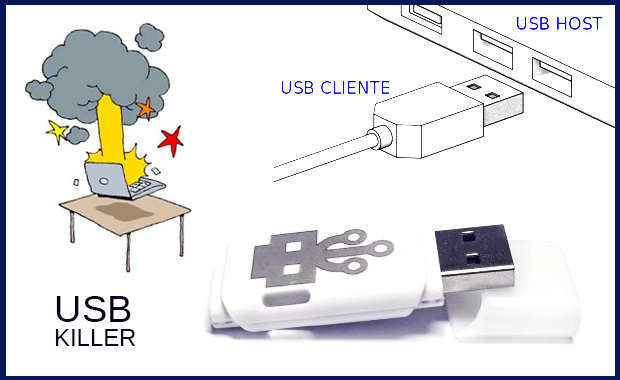

Este es el USB que destruye ordenadores, celulares, consolas y televisores

Miguel Guerra León

Asesor dedicado a la Seguridad Informática, Hacking, TIC y Marketing Corporativo.En el arte de la guerra, las viejas estrategias y los nuevos dispositivos están fusionando fuerzas para un ataque rápido y silencioso. Una memoria USB puede aniquilar casi a cualquier dispositivo inyectándole una descarga eléctrica continua de 220 voltios. Te invito a observar la demostración.

La herramienta ha sido construida por el hacker Dark Purple. El dispositivo funciona de forma muy sencilla. Su invento aprovecha los puertos USB que no están protegidos a los altos voltajes. Se inserta la memoria en el puerto USB de la máquina víctima para que la corriente eléctrica sobrecargue el equipo hasta achicharrarlo.

Cuando la memoria asesina se conecta, el USB carga sus dos condensadores desde el puerto de alimentación de la máquina víctima. Cuando la memoria está cargada, descarga 220 voltios sobre el dispositivo. El ciclo de carga y descarga se repite varias veces por segundo, es decir, cuando el condensador deja de absorber energía se transforma en una fuente de tensión que ataca al dispositivo víctima.

La finalidad del ‘USB Killer’ es analizar si un dispositivo es capaz de resistir cambios bruscos de voltaje. Sin embargo, también podría usarse para sucesos polémicos como sabotear el portátil del gerente, quemar el celular de gama alta del compañero, destruir el smartv de la suegra, dejar en off la radio de un auto o intentar atacar los servidores de una empresa. Todo dependerá de la capacidad de seguridad del dispositivo atacado.

Guerra convencional y batalla asimétrica

Cabe indicar que hace décadas se están empleando en la guerra mecanismos donde se ataca sin lanzar un solo misil. Esta técnica se llama guerra asimétrica y entre ellas están las armas de Pulso Electromagnético (PEM). El sistema PEM dispara pulsos de energía hacia el enemigo para quemar el sistema eléctrico de sus máquinas. Según la IEEE, la mayoría de componentes electrónicos fallan ante pulsos electromagnéticos de 1.000 voltios/metro, y son destruidos a los 4.000 voltios/metro. Es por ello que un ataque PEM a gran altitud utiliza 50.000 voltios/metro.

La herramienta ‘as’ del espía

En la guerra asimétrica también encontramos la ciberlucha y el uso de dispositivos tecnológicos para lograr determinado objetivo. Por ejemplo, un agente en una emergencia puede quemar un dispositivo con información valiosa, para que logren recuperar la información pasarán horas para obtener y analizar que la data esté intacta. Sin embargo, un espía podría utilizar memorias similares para inyectar electricidad al dispositivo de algún empresario.

Los amigos de ‘USB Kill‘ me enviaron una memoria para probarla. Quienes me recomendaron que después de las pruebas, desconecte el USB inmediatamente, caso contrario, puede sufrir daños si queda conectado más de 30 segundos.

Quería realizar la demostración con una laptop pero no encontré donador. Pero como el dispositivo puede atacar cualquier aparato con entrada USB como ordenadores, televisores, consolas, radios y celulares…

Video demostración:

Mi antiguo ‘LG 2’ terminó frito mediante un adaptador USB OTG micro (USB On The Go) con salida USB hembra.

Videos oficiales de ‘USB Killer’

Opciones similares:

Existen alternativas al USB asesino pero que no han sido certificadas ante el uso de seguridad. Luego se pueden hallar copias caseras que no explican exactamente como han sido construidas, y una versión software que en realidad encripta la información del disco duro al insertar el USB, y luego necesita una clave para recuperar los archivos. Luego veremos si probamos ese script en otro post.

Recomendaciones:

- No insertar cualquier memoria USB a su dispositivo. Un USB puede ser facilmente sembrado para sabotear a una persona.

- Bloquear los puertos USB para intentar que se produzca el choque eléctrico.

- Observar en las características del producto que adquiera, que esté preparado cuando exista un pico de energía.

Consultas & asesorías

www.elhackerbueno.com

///////////////////////////////////////////////////////////////////////////////////////////////////////////

Disclaimer:

El autor no se responsabiliza de las opiniones vertidas en los comentarios. Este artículo no pretende ser un manual, ni vulnera la seguridad de ninguna persona o empresa. Los usuarios asumirán su responsabilidad frente a cualquier daño o perjuicio que cometan.

///////////////////////////////////////////////////////////////////////////////////////////////////////////

Más procrastinación